Вестник Военного инновационного технополиса «ЭРА», 2023, T. 4, № 2, стр. 184-189

К вопросу о разработке научно-методического аппарата применения объектно-ориентированного подхода к анализу и оценке безопасности информационной архитектуры единого информационного пространства системы навигационно-гидрографического и гидрометеорологического обеспечения военно-морского флота

А. В. Ивкин 1, *, А. В. Жуков 1, О. В. Годовых 1, А. А. Потапов 1

1 НИЦ “Краснодарское высшее военное училище им. С.М. Штеменко”

Краснодар, Россия

* E-mail: artemdtuproff@gmail.com

Поступила в редакцию 06.07.2023

После доработки 06.07.2023

Принята к публикации 05.10.2023

Аннотация

Представлена разработка научно-методического аппарата применения объектно-ориентированного подхода к анализу и оценке безопасности информационной архитектуры Единого информационного пространства (ЕИП) системы навигационно-гидрографического и гидрометеорологического обеспечения Военно-Морского Флота Мирового океана Министерства обороны Российской Федерации. Рассмотрены принципы объектно-ориентированного подхода и процессы построения модели классов. Проведены исследование информационной архитектуры и содержательный анализ безопасности ЕИП. Предложен подход к построению модельного обеспечения ЕИП.

ВВЕДЕНИЕ

Информационная архитектура единого информационного пространства (ЕИП) представляет собой совокупность физических и абстрактных информационных объектов с их информационно-функциональными связями и предназначена для реализации функций обработки информации. В рамках общей научной задачи исследования математическое описание информационной архитектуры необходимо для построения формальных моделей ЕИП, позволяющих автоматизировать анализ и оценку защищенности информации проектируемых, модернизируемых и существующих систем, на основе предварительных результатов содержательного и объектно-ориентированного анализов. Предлагаемый подход к построению модельного обеспечения предполагает рассматривать формальные модели системы во взаимосвязи с содержательными моделями.

Предлагается новый подход к совместному моделированию процессов обработки и защиты геопространственной информации от несанкционированного доступа (НСД) в такой сложной информационной системе, как ЕИП, на основе применения взаимосвязанного трехуровневого представления процессов, что позволяет выделить объективно существующие между ними взаимосвязи при оценке безопасности информационной архитектуры рассматриваемого ЕИП.

Основными положениями такого подхода являются:

– для полного моделирования процессов обработки и защиты информации необходимо одновременно и совместно рассматривать процессы изменения физических, синтаксических и семантических состояний информационных объектов, выполняющих в системе функции обработки и защиты информации;

– для описания процесса изменения состояния каждого из рассматриваемых объектов применяются адаптированные методы объектно-ориентированного анализа сложных систем, теории входящих потоков задач и теории состояний ИРС [1–3];

– для установления взаимосвязи между процессами вводятся логические условия пребывания каждого объекта в одном из его состояний в зависимости от состояний других объектов.

Логические условия взаимосвязи процессов реализуются следующим образом:

– объект может находиться в заданном состоянии или изменять свое состояние в зависимости от заданных условий пребывания в соответствующем состоянии и от взаимодействия с другими взаимосвязанными объектами при нахождении их в заданном состоянии или при изменении этого состояния;

– модель взаимосвязанного трехуровневого процесса обработки и защиты информации представляет собой множество взаимосвязанных логическими условиями информационного взаимодействия процессов, имеющих физическую, синтаксическую или семантическую природу;

– модель представляется в виде трех взаимосвязанных ориентированных графов, вершинами которых являются состояния физических, синтаксических или семантических процессов, а дуги представляют собой направленные переходы из одного состояния в другое.

В работе формальное состояние системы $S_{w}^{t}~$ в момент времени t определяется как отражение множества физических и абстрактных модулей ${{\tilde {M}}_{w}}~$ системы W на множество контролируемых ${{\tilde {Z}}_{w}}$ и смежных с ними неконтролируемых зон ${{\tilde {Z}}_{H}}$ всех уровней взаимодействия, а также множеством возможных отношений между активными абстрактными модулями $\tilde {M}_{A}^{a}$ и остальными модулями системы, которые определяются следующими кортежами парных интерфейсов модулей, находящихся в одной зоне в момент времени t:

(1)

$\begin{gathered} S_{w}^{t}\left( {{{{\tilde {M}}}_{w}}} \right) = \left\{ {{{{\tilde {Z}}}_{w}},~{{{\tilde {Z}}}_{{H,~}}}~\tilde {М}_{А}^{а}{\text{\;}}\left( {\tilde {F}_{{x,~i}}^{{{\text{вых}}}} = \tilde {F}_{{y,~i}}^{{{\text{вх}}}}} \right),} \right. \\ \,\left. {\left( {\tilde {L}_{{x,~j}}^{{{\text{вых}}}} = \tilde {L}_{{е,~j}}^{{{\text{вх}}}}} \right),\left( {С_{{x,~k}}^{{{\text{вых}}}} = \tilde {C}_{{y,~k}}^{{вх}}} \right){\text{|}}x\tilde {M}_{А}^{а}{\text{\;}},{\text{y}} \in {{{\tilde {M}}}_{w}}} \right\}, \\ \end{gathered} $В процессе функционирования ЕИП (систе-ма W) под воздействием разных событий может сохранять или изменять свое состояние. Для отображения динамики процесса функционирования кроме множества формул состояний необходимо иметь множество формул, описывающих его переходы из одного состояния в другое.

В общем виде все возможные изменения или сохранения состояний ЕИП определяются отображением

Для каждого состояния $S_{W}^{n}$ можно указать правила, позволяющие находить его образ $\xi _{W}^{n}\left( {S_{W}^{n}} \right)$ во множестве Sw. Упорядоченная последовательность правил $\xi _{W}^{n}$ будет называться кортежем переходов. Кортеж переходов для $S_{W}^{n}$ определяется как упорядоченная совокупность списков $\xi _{W}^{n}$, содержащих информацию о причинах перехода, номерах состояний, к которым выполняются переходы, и условия каждого перехода.

Под сменой состояния системы W здесь понимаются изменения в распределении или составе модулей относительно существующих контролируемых зон (КЗ), а также изменения информационных свойств модулей в результате потери или приобретения способности взаимодействовать через определенные открытые интерфейсы. Поэтому правила перехода состояний должны определять условия и причины, при которых возможны указанные события.

Все переходы происходят в результате воздействий активных алгоритмов на другие модули. Наличие в зоне активного алгоритма с кортежем интерфейсов, имеющим парные интерфейсы с другими объектами зоны, является причиной изменения состояния ЕИП. Условиями перехода является наличие шлюзов для соответствующих интерфейсов и ключей для их открытия.

Активные алгоритмы в общем случае могут воздействовать на физическое, синтаксическое или семантическое состояние модуля, перемещая его из одной зоны соответствующего уровня в другую или меняя состав его интерфейсов.

Возможность изменения состояния ЕИП в данный момент времени определяется следующими условиями:

– нахождением в одной КЗ модулей с одинаковыми парными интерфейсами;

– наличием хотя бы одного активного модуля.

Для примера информация о возможности и типе взаимодействия объектов номер 3 “Пользователь” (П3) и номер 25 “Синтаксический транслятор” (Тр25) может быть описана выражением

(3)

${{{{\bar {С}}}}_{{3,25}}}\left( {{{{\dot {\Pi }}}_{3}},~{\text{Т}}{{{\text{р}}}_{{25}}}} \right) < = > \;~\exists F\exists LC\left[ {F_{{3,2,1}}^{{{\text{вых}}}} = F_{{25,2,1}}^{{{\text{вх}}}} \wedge L_{{3,2,1}}^{{{\text{вых}}}} = L_{{25,1,1}}^{{{\text{вх}}}} \wedge C_{{3,1}}^{{{\text{вых}}}} = C_{{25,1}}^{{{\text{вх}}}}} \right],$Модель системы представляется в виде ориентированного графа, вершинами которого являются состояния процессов, а дуги представляют собой направленные переходы из одного состояния в другое.

Правила формализованного описания моделей состояний состоят из правил описания условий взаимодействия информационных объектов (модулей) и правил переходов [1].

Аксиома 1. Если два модуля Мх и Мy находятся в одной физической $Z_{F}^{f}~$ зоне и у них имеются парные физические интерфейсы $F_{{x,k}}^{{{\text{вых}}}}$ = $F_{{y,r}}^{{{\text{вх}}}}$, то возможно их физическое взаимодействие IF типа k∧:

(4)

$\begin{gathered} \bar {F} \equiv {{\forall }_{x}}{{\forall }_{{y~}}}\forall {{I}_{F}}\left( {{{M}_{x}},~{{M}_{y}},~k} \right) < = > \\ < = > \exists k\exists f\left( {F_{{x,k}}^{{{\text{вых}}}} = F_{{e,k}}^{{{\text{вх}}}}\left| {{{M}_{x}},~{{M}_{y}} \in Z_{F}^{f}} \right.} \right), \\ \end{gathered} $Аксиома 2. Если два модуля Мх и Му одновременно находятся в одной физической $Z_{F}^{f}~$и одной синтаксической $Z_{L}^{l}$ зонах и у них имеются парные физические и синтаксические интерфейсы $F_{{x,k}}^{{{\text{вых}}}}~$ = = $F_{{y,k}}^{{{\text{вх}}}}$ и $L~_{{x,k}}^{{{\text{вых}}}}~$ = $L_{{y,h}}^{{{\text{вх}}}}$, то возможно их синтаксическое взаимодействие IF типа h при условии выполнения k:

(5)

$\left. {\begin{array}{*{20}{c}} \begin{gathered} \bar {L} \equiv {{\forall }_{x}}{{\forall }_{y}}\forall {{I}_{F}}\left( {{{M}_{x}},~{{M}_{y}},~k} \right) < = > \\ < = > \exists k\exists h\exists f\exists l\left( {F_{{x,k}}^{{{\text{вых}}}} = F_{{y,k}}^{{{\text{вх}}}}} \right) \wedge \\ \end{gathered} \\ { \wedge \;L~_{{x,k}}^{{{\text{вых}}}} = L_{{y,h}}^{{{\text{вх}}}}\left| {{{M}_{x}},~{{M}_{y}} \in Z_{F}^{f},~Z_{L}^{l}} \right.,} \end{array}} \right\},$Аксиома 3. Если два модуля Мх и Му одновременно находятся в одной физической $Z_{F}^{f}$, одной синтаксической $Z_{L}^{l}~$и одной семантической $Z_{C}^{c}$ зонах и у них имеются парные физические, синтаксические и семантические интерфейсы $F_{{x,k}}^{{{\text{вых}}}}$ = = $F_{{y,k}}^{{{\text{вх}}}}$, $L~_{{x,k}}^{{{\text{вых}}}}$ = $L_{{y,h}}^{{{\text{вх}}}}$, $F_{{x,k}}^{{{\text{вых}}}}~$ = $F_{{y,k}}^{{{\text{вх}}}}$ и $С~_{{x,g}}^{{{\text{вых}}}}$ = $C_{{y,g}}^{{{\text{вх}}}}$, то возможно их семантическое взаимодействие Iс при условии выполнения k и h:

(6)

$\left. {\begin{array}{*{20}{c}} \begin{gathered} \bar {C} \equiv {{\forall }_{x}}{{\forall }_{y}}\forall {{I}_{C}}\left( {{{M}_{x}},~{{M}_{y}},~g} \right) < = > \\ < = > \exists k\exists h\exists g\exists c\left( {F_{{x,k}}^{{{\text{вых}}}} = F_{{y,k}}^{{{\text{вх}}}}} \right) \wedge \\ \end{gathered} \\ { \wedge \;L~_{{x,k}}^{{{\text{вых}}}} = L_{{y,h}}^{{{\text{вх}}}} \wedge C~_{{x,g}}^{{{\text{вх}}}} = C_{{y,g}}^{{{\text{вх}}}}\left| {{{M}_{x}},{{M}_{y}} \in Z_{L}^{l},Z_{C}^{c}} \right.,} \end{array}} \right\},$Правила формализованного описания переходов состояний системы заключаются в описании семантики возможных типов k, h и g информационных взаимодействий модулей на трех уровнях при выполнении аксиом 1, 2 и 3.

Аксиома 4. Семантика информационного взаимодействия на физическом уровне заключается в перемещении (трансляции) из физической зоны в смежную физическую зону $Z_{F}^{f} \to Z_{F}^{{f,i}}$ физического (носитель информации) или абстрактного (алгоритм или данные) модуля $А_{{A,F}}^{y}$ под воздействием активного модуля $M_{a}^{x} \in V{{\tilde {M}}_{{A,F}}}$ при выполнении условий $\bar {F}$ аксиомы 1.

Существуют два типа физического взаимодействия:

– перемещение m-move (ПF), при котором модуль $М_{{АF}}^{у}$ оказывается в другой физической зоне $Z_{F}^{f}$:

(7)

$\begin{gathered} \bar {m} \equiv {{\forall }_{x}}{{\forall }_{y}}\forall {{\Pi }_{F}}\left( {M_{a}^{x},~М_{{АF}}^{у},~Z_{F}^{f} \to Z_{F}^{{f,i}}} \right) < = > \\ < = > \exists x\exists y\left( {\bar {F}\left| {M_{a}^{x} \in {{{\tilde {M}}}_{{A,F}}}} \right.} \right)~; \\ \end{gathered} $(8)

$\left. {\begin{array}{*{20}{c}} {\bar {C} \equiv {{\forall }_{x}}{{\forall }_{y}}~{{P}_{F}}\left( {M_{a}^{x}~,~M_{{A,F}}^{y} \to ~M_{{A,F}}^{{{{у}_{i}},..{{у}_{n}}}}\left| {M_{{A,F}}^{y} = M_{{A,F}}^{{{{у}_{i}},..{{у}_{n}}}}} \right.} \right){{\Pi }_{F}}~\left( {M_{a}^{x},M_{{A,F}}^{{{{у}_{i}},..{{у}_{n}}}}} \right),} \\ {Z_{F}^{f} \to Z_{F}^{{{{f}_{i}},..{{f}_{n}}}}~ < = > ~{{\exists }_{x}}{{\exists }_{f}}{{\exists }_{i}}{{\exists }_{j}}\left( {\bar {F} = l,~M_{a}^{x}~ \in {{{\tilde {M}}}_{{A,F}}},~M_{{A,F}}^{{{{у}_{i}},..{{у}_{n}}}} \in M_{F}^{{{{f}_{i}},..{{f}_{n}}}}} \right).} \end{array}} \right\}$Аксиома 5. Семантика информационного взаимодействия на синтаксическом уровне заключается в переводе синтаксиса t-translation абстрактного модуля $М_{А}^{у}$ на другой язык, т.е. в перемещении ПL его из одной синтаксической зоны в другую $Z_{L}^{l} = Z_{L}^{{l,i}}$ под воздействием активного синтаксического модуля транслятора $Т_{L}^{x}$ при выполнении условий $\bar {L}$ аксиомы 2:

(9)

$\bar {t} \equiv {{\forall }_{x}}{{\forall }_{y}}\forall {{\Pi }_{L}}\left( {T_{L}^{x},~М_{А}^{у},~Z_{L}^{l} \to Z_{L}^{{l,i}}} \right) < = > \exists x\left( {\bar {L} = l,T_{L}^{x}{{{\tilde {M}}}_{a}}} \right).$Аксиома 6. Информационное взаимодействие на семантическом уровне заключается в активизации а-action активным модулем-алгоритмом $М_{а}^{х}$ другого абстрактного модуля-алгоритма, т.е. в передаче управления Пс в виде ресурсов и параметров модулям-алгоритмам, способным совершать операции $\bar {g}$, $\bar {d}$, $\bar {a}$, $\bar {m}$, $\bar {c}$, $\bar {t}$, при выполнении условий $\bar {c}$аксиомы 3:

(10)

$\bar {a} \equiv {{\forall }_{x}}{{\forall }_{y}}\forall {{\Pi }_{C}}\left( {M_{a}^{x},М_{А}^{у},Z_{C}^{c} \to Z_{C}^{{c,i}}\left[ {\bar {g}{\text{\;}} \vee \overline {~d} \vee \bar {a} \vee \bar {m} \vee \bar {c} \vee \bar {t}} \right]} \right) \leqslant > \exists x\left( {\bar {C} = l,M_{a}^{x}{{{\tilde {M}}}_{a}}} \right).$Указанные операции определяют семантику возможностей модулей по исполнению следующих функций обработки информации на трех уровнях:

$\bar {g}$ – создание модуля, т.е. выделение носителя информации или его части под логическую структуру модуля, и идентификация в системе W новой структуры соответственно в качестве физического или абстрактного модуля;

$\bar {d}$ – уничтожение модуля, т.е. исключение носителя информации или логической структуры из системы W;

$\bar {a}$ – активизация модуля, т.е. передача ему управления;

$\bar {m}$ – физическое перемещение модуля, т.е. перемещение носителя информации как физического объекта или перемещение логической структуры как абстрактного объекта из одного носителя информации в другой;

$\bar {с}$ – физическое копирование модулей, т.е. выделение носителя информации под копию модуля, идентификация этого носителя и перемещение структуры модуля на выделенный носитель (создание и перемещение);

$\bar {t}$ – синтаксическая трансляция абстрактных модулей, т.е. изменение синтаксиса или алфавита модуля без изменения семантики.

Для каждого защищаемого модуля системы политикой безопасности должны быть определены КЗ, в которых он может находиться. КЗ могут задаваться способами, аналогичными применяемым в формальных моделях управления доступом, например дискреционной, мандатной или их комбинацией [1]. Так, в случае использования мандатной модели управления доступом, которая рекомендуется нормативно-руководящими документами для использования в ИРС [4], в информационную структуру системы вносится решетка ценности, которая делит объекты системы на иерархические уровни в зависимости от субъективно установленной ценности этих информационных ресурсов. КЗ для этой модели образуются уровнями иерархии решетки ценности.

Построение формальной модели информационной архитектуры ЕИП с целью автоматического поиска и доказательства наличия или отсутствия опасных траекторий информационного процесса может осуществляться на основе предложенной математической модели состояний системы W, процессов обработки и защиты данных.

В рамках поставленной цели математическая модель ЕИП должна учитывать и позволять моделировать отношения:

– между декларируемой политикой информационной безопасности D каждого участка ЕИП и реализованной политикой R, которая определяет возможности субъектов S (активных модулей) получать доступ к объектам Q (пассивным модулям) в ходе информационного процесса;

– между политиками информационной безопасности участков ЕИП, для которых определена отдельная политика, в том числе реализованная средствами и методами разных уровней информационного взаимодействия;

– между информационными объектами, для которых определена политика безопасности, и объектами, для которых она не определена, но имеющих типовые (стандартные) интерфейсы взаимодействия.

Для решения поставленных задач указанные отношения необходимо выявить и привести к нормальной форме, т.е. выразить в виде типовых атрибутов предикатов, описывающих взаимодействия.

D(S, Q, atr) – предикат, истинный при условии, что субъект S имеет доступ к объекту Q с атрибутом atr в декларируемой политике безопасности D участка ЕИП, которая зафиксирована в нормативно-руководящей документации, например в инструкции по режиму секретности или таблице разграничения доступа к системе управления ЕИП.

Атрибут atr может принимать значения создавать – $\bar {g}$, удалять – $\bar {d}$, перемещать – $\bar {m}$, копировать – $\bar {с}$ (перемещать копию модуля), транслировать синтаксис – $\bar {t}$, активизировать – $~\bar {a}$.

R(S, Q, atr) – предикат, описывающий реальный доступ в систему, реализованный совокупностью физических F, синтаксических L и семантических С средств и методов защиты, которые определяются совокупностью всех правил разграничения доступа и интерфейсами модулей ЕИП, стандартных для них, но не учитываемых в политиках безопасности Центра.

Для упрощения записи используем обычно применяемые атрибуты чтение – r, запись – w и изменение – сh.

Тогда условие конфиденциальности информации описывается выражением

(11)

$CON = \forall S\forall Q~\left[ {R\left( {S,Q,R} \right)} \right] \supset D\left( {S,Q,R} \right)],$(12)

$\left. \begin{gathered} CON = \forall S\forall Q~\left[ {\begin{array}{*{20}{c}} {R\left( {S,Q,r} \right) \wedge D~\left( {S,Q,R} \right) \vee ~} \\ { \vee \;\bar {R}~\left( {S,Q,R} \right) \wedge D~\left( {S,Q,R} \right) \vee D~\left( {S,Q,r} \right)~} \end{array}} \right] = \\ = \forall S\forall Q~\left[ {\begin{array}{*{20}{c}} {R\left( {S,Q,r} \right) \wedge D~\left( {S,Q,r} \right) \vee } \\ { \vee \;\bar {R}~\left( {S,Q,r} \right)~} \end{array}} \right] \\ \end{gathered} \right\}.$Формула, описывающая нарушение конфиденциальности, получается инвертированием выражения (12):

(13)

$\left. \begin{gathered} \overline {CON} = \forall \overline {S\forall Q~\left[ {\begin{array}{*{20}{c}} {R\left( {S,Q,r} \right) \wedge D~\left( {S,Q,R} \right) \vee ~} \\ { \vee \;\bar {R}~\left( {S,Q,R} \right)~} \end{array}} \right]} = \\ = \exists S\exists Q\left[ {R\left( {S,Q,r} \right) \wedge D~\left( {S,Q,r} \right) \vee } \right] \\ \end{gathered} \right\}.$Для политики безопасности, принятой в системе Windows NT, атрибут “Изменение” – сh “покрывает” атрибут “Чтение” – r, поэтому для указанной политики выражение (13) примет вид

(14)

$\begin{gathered} CON = \exists S\exists Q~\left[ {R\left( {S,Q,R} \right)} \right] \wedge R\left( {S,Q,ch} \right)] \wedge \\ \wedge \;\bar {D}~\left( {S,Q,ch} \right). \\ \end{gathered} $Выражение (14) является исходным логическим выражением для построения программы, моделирующей соответствие декларируемой и реальной политик информационной безопасности.

Логическое выражение для вычисления предиката $R\left( {S,Q,ch} \right)$ имеет вид

(15)

$\begin{gathered} R\left( {S,Q,ch} \right) = {{D}_{t}}~\left( {S,Q,atr} \right) \vee \\ \vee \;{{R}_{l}}\left( {S,{{Q}_{l}},atr} \right),{{D}_{{t~}}}\left( {S,Q,atr} \right), \\ \end{gathered} $(17)

$\begin{gathered} RT\left( {S1,S2,atr} \right) = \\ = RF\left( {S1,Sn,atr} \right) \vee RT\left( {Sn,S2,atr} \right)~. \\ \end{gathered} $Условие доступности информации определяется через введенные определения предикатов выражением

(18)

$ACC = \forall S\forall Q~\left[ {D\left( {S,Q,r} \right)} \right] \supset R\left( {S,Q,r} \right).$Доказательством служат следующие эквивалентные преобразования:

(19)

$\left. \begin{gathered} \forall S\forall Q\left[ {D\left( {S,Q,r} \right) \supset R~\left( {S,Q,R} \right)} \right] = \\ = \forall S\forall Q\left[ {D\left( {S,Q,r} \right) \wedge R~\left( {S,Q,R} \right) \vee \bar {R}~\left( {S,Q,r} \right) \wedge } \right. \\ \left. { \wedge \;\bar {D}\left( {S,Q,r} \right) \wedge R~\left( {S,Q,r} \right)} \right] = \\ = \;~\left[ {R\left( {S,Q,r} \right) \wedge D~\left( {S,Q,r} \right) \vee \bar {D}~\left( {S,Q,r} \right)} \right].~ \\ \end{gathered} \right\}$Нарушение доступности по чтению описывается отрицанием выражения (20):

(20)

$\left. \begin{gathered} \overline {ACC} = \overline {~\left[ {\begin{array}{*{20}{c}} {R\left( {S,Q,r} \right) \wedge D~\left( {S,Q,R} \right) \vee ~} \\ {\bar {D}~\left( {S,Q,R} \right)~} \end{array}} \right]} = \\ = ~\;\left\{ {\left[ {\bar {R}\left( {S,Q,r} \right) \vee {\text{x}}\bar {D}~\left( {S,Q,R} \right){\text{xx}}D~\left( {S,Q,R} \right)} \right]} \right\} \\ = \;\exists S\exists Q\left[ {D\left( {S,Q,r} \right) \wedge R~\left( {S,Q,r} \right)} \right]. \\ \end{gathered} \right\}$Для доступности по записи выражение (20) можно представить в виде

(21)

$\overline {ACC} = \forall S\forall Q~\left[ {D\left( {S,Q,w} \right)} \right] \supset \bar {R}\left( {S,Q,w} \right).$Для примера в политике безопасности Windows NT выражение (21) примет вид

(22)

$\begin{gathered} \overline {ACC} = \forall S\forall Q~\left[ {D\left( {S,Q,r} \right)} \right] \wedge \bar {R}~\left( {S,Q,ch} \right) \vee \\ \vee \;D\left( {S,Q,ch} \right) \wedge \bar {R}~\left( {S,Q,ch} \right)~. \\ \end{gathered} $Условие целостности информации в той части, которая определяется разграничением доступа (без функций хранения, архивирования и т.п.), описываются выражением

(23)

$\left. \begin{gathered} \overline {SAF} = \overline {\forall S\forall Q~\left[ {R\left( {S,Q,w} \right) \supset D~\left( {S,Q,w} \right)} \right]} {\kern 1pt} . = \\ = \forall S\forall Q[R\left( {S,Q,w} \right) \wedge ~ \\ \wedge \;D\left( {S,Q,w} \right) \vee \bar {R}~\left( {S,Q,w} \right)]. \\ \end{gathered} \right\}$Отсутствие целостности описывается отрицанием выражения (24):

(24)

$\left. \begin{gathered} \overline {SAF} = \overline {\forall S\forall Q~\left[ {R\left( {S,Q,w} \right) \wedge D~\left( {S,Q,w} \right)} \right]} {\kern 1pt} . = \\ = \;ESEQ~\left[ {R\left( {S,Q,w} \right) \wedge \bar {D}\left( {S,Q,w} \right)} \right]. \\ \end{gathered} \right\}$Формальное выражение (24) соответствует высказыванию “декларируется отсутствие доступа S к объекту Q, хотя реально доступ по записи w существует”.

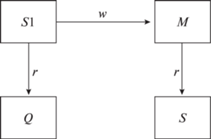

Доступ субъекта S к объекту Q может быть проведен через память М с помощью другого субъекта S1. Геометрическое отображение такой связи показано на рис. 1.

Графическое отображение рис. 1 можно описать следующим формальным выражением:

(25)

$\left. {\begin{array}{*{20}{c}} {R\left( {S,Q,r} \right) = {{D}_{t}}~\left( {S,Q,r} \right) \wedge {{R}_{s}}\left( {S1,Q,M} \right);} \\ {{{R}_{s}}\left( {S,Q,M} \right) = {{D}_{t}}~\left( {S,Q,r} \right) \wedge {{D}_{t}}\left( {S,M,w} \right).} \end{array}} \right\}$В общем виде “скрытый доступ” через память может быть описан выражением

(26)

${{R}_{s}}\left( {S,Q,r} \right) = {{D}_{t}}~\left( {S,M,r} \right) \wedge {{R}_{t}}\left( {S1,Q,M} \right)$Выражение (26) является логическим выражением для программы, моделирующей “скрытые” каналы утечки информации, которые можно обнаружить на этапе формирования политики информационной безопасности.

ЗАКЛЮЧЕНИЕ

Разработанный математический аппарат формализации состояний ЕИП, процессов обработки и защиты данных позволяет повысить достоверность оценки защищенности геопространственной информации от НСД за счет автоматизации процедур анализа системы и поиска опасных траекторий информационного процесса, приводящих ее в состояние НСД, учета большего количества существенных для безопасности информации отношений между объектами и охвата оценки всей технологической цепочки обработки информации. В целом разработанный научно-методический аппарат может быть основой для совершенствования методического обеспечения оценки защищенности геопространственной информации от НСД в ЕИП.

Список литературы

Аполлонский С.М. Моделирование и расчет электромагнитных полей в технических устройствах. М.: Русайнс, 2019. Т. 1. 320 с.

Краснов М.Л. Обыкновенные дифференциальные уравнения: Задачи и примеры с подробными решениями. М.: Ленанд, 2019. 256 с.

Сикорский Ю.С. Обыкновенные дифференциальные уравнения с приложением их к некоторым техническим задачам. М.: КомКнига, 2019. 156 с.

Яглом И.М. Математические структуры и математическое моделирование. М.: Ленанд, 2018. 144 с.

Тельнов Ю.Ф. Информационные системы и технологии. М.: Юнити, 2017. 544 с.

Об утверждении национального стандарта: приказ ФСТЭК России от 27 декабря 2006 г. № 373-ст. Стандартинформ, 2020.

Шаньгин В.Ф. Информационная безопасность и защита информации. М.: ДМК-Пресс, 2019. 702 с.

Остроух А.В. Интеллектуальные информационные системы и технологии. СПб.: Лань, 2019. 308 с.

Шумов В.В. Государственная и общественная безопасность. Моделирование и прогнозирование. М.: Ленанд, 2017. 144 с.

Дополнительные материалы отсутствуют.

Инструменты

Вестник Военного инновационного технополиса «ЭРА»